ISACA Blog | AI时代的零信任:确保云环境安全以应对不断变化的威胁

人工智能驱动的网络攻击正日益增多,且隐蔽性越来越强,难以被察觉。传统的安全防护手段在深度伪造、AI生成的恶意软件以及智能化的钓鱼攻击面前,已显得力不从心。这些快速演变、难以预测的新型威胁,已经超出了传统安全措施的应对能力。

零信任通过其前提(持续验证和最小权限访问)为网络安全提供了有效基础,但随着“云优先”环境的迅猛发展,传统零信任机制也逐渐过时。每个云环境都在持续动态变化,这就要求安全方案必须同步进化,才能跟上节奏。

安全威胁的快速变化迫使企业寻找安全解决方案,以迅速适应这些变化。零信任的安全实践需要改进,以应对现代云基础设施中基于人工智能的威胁。.

案例研究:AI生成的钓鱼攻击和ML增强型侦查

网络攻击者利用人工智能 (AI) 和机器学习 (ML) 生成难以察觉的当代复杂威胁。人工智能系统正在生成越来越多针对用户的网络钓鱼攻击。这些攻击的有效性依赖于人工智能技术,该技术用于开发逼真的电子邮件或网站仿冒品,即使是谨慎的用户也会被这些仿冒品打败。人工智能个性化攻击的能力意味着这些威胁可以躲过既定的防御措施。

攻击者利用机器学习获取有关云系统的信息,并通过侦察技术入侵系统。通过分析海量数据,人工智能识别云基础设施漏洞的速度比任何人类团队都要快。如此快的速度使攻击者能够发现并利用漏洞,从而为自己带来重大优势。.

云环境中的横向移动

一旦攻击者获得初始访问权限,他们就会利用人工智能在网络内横向移动。人工智能使攻击者能够在不同的系统和网络结构之间转移。云的复杂性有助于攻击者快速识别漏洞。利用人工智能,攻击者可以通过自动映射系统快速识别目标网络中的漏洞区域。这将揭示云实例的错误配置和不当权限。黑客利用这些初始访问权限继续秘密行动,获得更多系统访问权限,从而扩大其破坏力。.

零信任 2.0: 不断发展以应对新威胁

传统零信任的基本原则是在普遍不信任的假设下运行。由于现代人工智能驱动的攻击与快速的云环境交织在一起,使传统防御方法无法满足需要,因此需要对其安全原则进行调整。通过 Zero Trust 2.0 的实施,零信任的核心功能获得了先进的能力。它使用人工智能与机器学习相结合,通过行为和网络活动观察实时建立信任。

此外,这些升级的系统使用人工智能来评估用户和系统活动,而不是使用过时的基于规则的访问标准。当系统检测到不寻常的用户试图访问受限数据区域时,就会自动修改访问权限。这种实时自适应决策系统可让您在应对人工智能驱动的攻击时保持领先地位,同时保持业务速度。.

使用AI/ML进行实时、自适应信任决策的需求

要保护组织免受不断发展的威胁,就必须采用人工智能驱动的机器学习方法,实时提供适应性信任决策。确保数字资产的安全变得更加重要。人工智能使安全系统能够持续监控活动,同时学习行为模式,以便及时应对威胁。

在云环境中,实时自适应安全是必不可少的,因为这些平台内会不断发生变化。这些决策技术可让您的安全系统通过即时选择超越攻击者,并提供与当前威胁并行的保护。

人工智能增强型零信任架构概览

人工智能威胁不断演变为先进而快速的安全危险。安全风险的演变要求 “零信任”(Zero Trust)系统进行演进以保持其持续有效性。人工智能增强型零信任的实施依赖于机器学习和实时数据,以对用户的设备和网络活动进行持续观察。该方法在每个阶段都会验证允许的用户和设备是否可以连接。

此外,这些系统还依赖于动态评估风险的持续过程。系统会验证哪些用户试图访问数据,同时持续监控他们的操作,以验证正常行为。此外,一旦发现异常,系统会立即修改访问权限。

核心组件

身份和访问验证是零信任操作中必不可少的核心要素。仅仅验证身份并不是零信任安全措施的唯一要求。人工智能使系统能够监控用户在某些时段的行为模式。当用户通过与通常模式不同的意外位置访问数据时,系统就会发出潜在安全风险警报。此外,持续监控还能防止攻击者窃取凭据,因为这样他们就很难进入系统。身份验证系统通过用户的移动和识别模式进行演变。这使得攻击者更难实现安全漏洞。

利用人工智能进行持续信任评分

该系统运行一个持续的过程,通过该过程确定持续的可信度。人工智能会对完成身份验证的用户进行实时信任评级,而不是向他们提供完整的系统访问权限。它通过监控用户行为和位置以及访问时间,不断更新用户的信任度评分。此外,只要用户在试图访问被禁止的数据区域时表现出异常行为,系统就会通过降低分数来减少用户权限。通过自适应设计,系统可保持适应当前风险条件的安全能力。

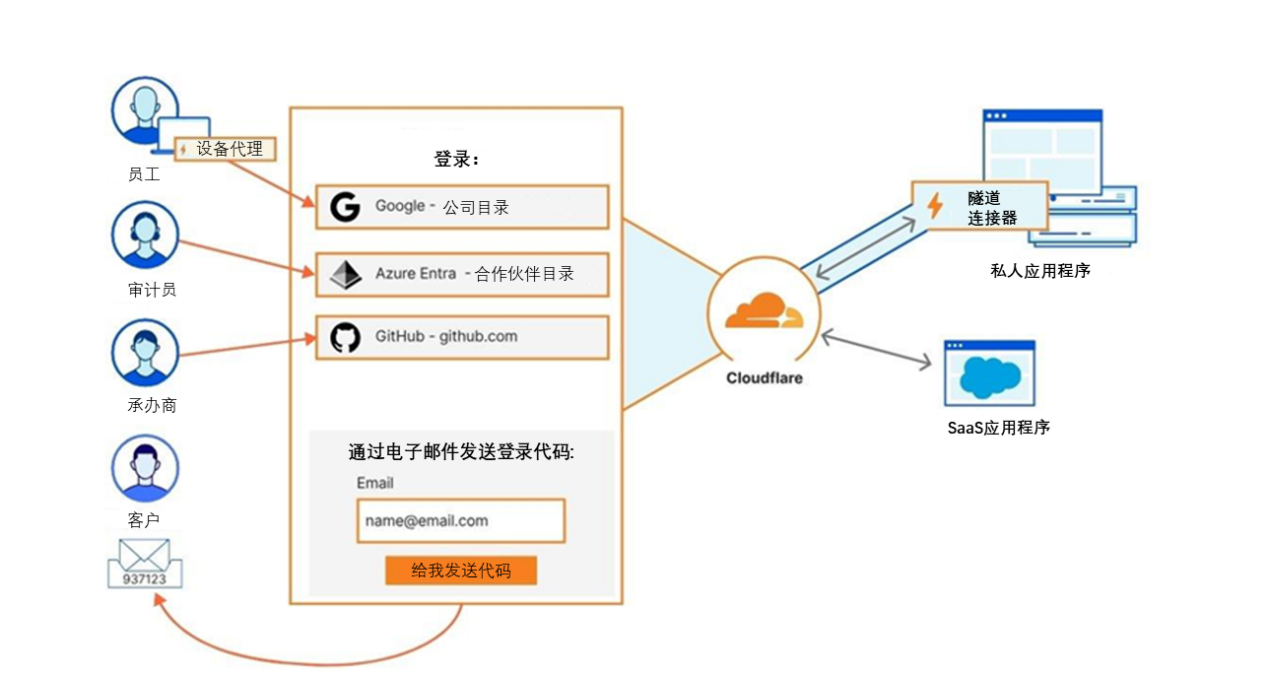

示意图 + 流程

用户访问通过多因素身份验证和人工智能驱动的行为检查进行验证。信任分数决定是否允许访问或标记为需要进一步验证。.

网络层、身份层和工作负载层中的异常检测

通过异常检测,您的环境可以监控和识别不同区域内发生的异常活动。

网络层跟踪网络流量,以检测异常活动,如意外数据传输和连接。通过人工智能技术检测模式,在异常活动发生时触发系统警报。

身份层包括用户访问监控和认证模式跟踪。任何超出典型时间和地点参数的用户登录都会触发系统将其标记为可疑。最终,系统将阻止未经授权的登录点。

工作负载层侧重于监控应用程序和工作负载的行为。当工作负载访问的数据量与其通常访问的数据量不同时,系统会检测到工作负载的异常行为。

工具与技术

通过采用人工智能和机器学习功能的多种工具来检测异常情况,从而提高安全性。

AWS GuardDuty 利用 ML 技术进行网络流量分析,以识别潜在的安全问题。该系统可识别来自特定 IP 地址的非正规 API 操作、端口扫描活动和未经授权的尝试。

Azure Sentinel 使用人工智能快速检测威胁并自动做出响应。它可连接到您的数据源,发现异常模式,并提醒您潜在的安全风险。

Google Chronicle提供的安全分析技术可让用户使用强大的分析工具。该系统通过人工智能技术对海量数据进行分析,以识别网络和云环境中可能出现的异常模式。

Kubescape 和 DockSec 是开源安全解决方案。通过使用这些跟踪工作负载行为、配置和漏洞的工具,云原生环境的保护成为可能。.

风险与治理

这些工具提供了强大的功能,但操作人员需要处理相关风险,尤其是在使用人工智能期间。

随着时间的推移,人工智能模型的有效性会慢慢降低。随着环境条件的变化,模型会失去检测新的行为和攻击模式的能力。模型的准确性取决于频繁的定期更新以保持其性能。

人工智能模型非常复杂,通常会降低人类理解其决策过程的能力。无法看透自动安全决策会让人产生极大的担忧,因为你依赖于它们。模型需要有一个可解释的系统,以赢得用户的信任并满足合规要求。.

结论

AI不是要取代零信任,而是让它变得更强大。将AI融入零信任体系,能够更智能地识别和应对不断演进的网络威胁。但技术再先进,也离不开人的掌控。有效的安全治理和人工监督,是确保AI系统可靠运行、发挥最大防护效能的关键。唯有“人机协同”,才能真正构筑面向未来的安全防线。

作者: Advait Patel, Senior Site Reliability Engineer at Broadcom

翻译:李京(Randy Li),CGEIT,ISACA微信公众号特邀通讯员,关注IT治理、信息安全。

校对:张锋,CISA,CIA、CISP、ISACA微信公众号特邀通讯员。

.png)